Hoy he recibido un correo de Microsoft que decía lo siguiente:

"Estimado Daniel

Enhorabuena, has sido nominado como MAP para la promoción de 2014, un premio que se otorga solo al 5% de los profesionales de infraestructura. Haz click en el botón para descargar el certificado que te acredita como MAP 2014 (Microsoft Active Professional 2014), con una validez de un año."

Recibir correos como este, de Microsoft TechNet, dan ánimos para continuar con el blog y colaborar en los foros técnicos de Microsoft.

Para mas info sobre esta titulación/reconocimiento ver: http://technet.microsoft.com/es-es/ff477606

Un Saludo

Daniel

Blog Técnico

Mi experiencia como Ingeniero de Sistemas

miércoles, 9 de abril de 2014

lunes, 6 de febrero de 2012

McaFee VirusScan Enterprise Scan On-Demand

Hola

He recibido la siguiente consulta sobre el McaFee VirusScan Enterprise:

"Es posible editar algun archivo para configurar, por ejemplo, la tarea programada del Scan OnDemand? O esto solo es posible a traves de la interfaz?

Necesito configurar muchas workstations, y si existe este archivo me serviria para editarlo y luego replicarlo."

La respuesta es no, por que cuando creas en el McaFee VirusScan Enterprise una tarea programada para un análisis o para realizar el upgrade, da igual si lo crear en local del el mismo McaFee VirusScan Enterprise como desde la Consola Epo, el ViruScan crea un archivo de configuración .ini (con un ID Unico) en la siguiente ruta C:\ProgramData\McAfee\Common Framework\Task con la tarea programada:

[Task]

TaskName={21221C11-A06D-4558-B833-98E8C7F6C4D2}

Platforms=*

TaskPriority=99

SoftwareName=VIRUSCAN8800

TaskID={21221C11-A06D-4558-B833-98E8C7F6C4D2}

CreatorSoftwareID=VIRUSCAN8800

TaskType=SCAN

TaskVersion=

UserName=

DomainName=

Password=

[Settings]

StopAfterMinutes=0

Enabled=1

Duplicated=0

DialupTriggerEnabled=0

[Schedule]

Type=1

GMTTime=0

RunIfMissed=0

RunIfMissedDelayMins=5

StartDateTime=20111127002500

StopDateValid=0

StopDateTime=00000000000000

TaskRepeatable=0

RepeatOption=0

RepeatInterval=0

UntilOption=0

UntilTime=00000000000000

UntilDuration=0

RandomizationEnabled=0

RandomizationWndMins=1

EnableRunTaskOnceADay=0

AtStartupDelayMinutes=5

RepeatDays=0

RepeatWeeks=1

MaskDaysOfWeek=2

MonthOption=0

DayNumOfMonth=0

WeekNumOfMonth=0

DayOfWeek=0

MaskMonthsOfYear=0

IdleMinutes=0

[VSE7_SchedulerSection]

VSE7_UserName=

VSE7_DomainName=

El ID del archivo de configuración también se registra en registro (en mi caso con un S.O. de X64 es esta ruta):

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\McAfee\DesktopProtection\TaskLastData

o

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\McAfee\DesktopProtection\Tasks

Por lo tanto no seria posible editar, crear y desplegar las tareas programas por política o por otros medios, que no sean atraves de la Consola del Antivirus o desde la Consola EPO.

Desde la Consola del Antivirus nos podríamos conectar a otro equipo de la siguiente manera:

Con esta opción nos podríamos conectar a solo un equipo a la vez y configurar y administrar la consola del ViruScan, pero en el caso de que tendríamos cientos de PC´s o Servidores es imprescindible la Consola EPO.

Recomiendaria en caso de grandes Infraestructuras la instalación de la Consola EPO y luego que se realice el despliegue, instalación, configuración e Administración del McaFee VirusScan Enterprise como de todos los demás productos de McaFee.

Desde la misma Consola Epo se puede realizar todas las gestiones por interfaz gráfica o también para los usuarios muy avanzados por comandos.

Un Saludo

Daniel

He recibido la siguiente consulta sobre el McaFee VirusScan Enterprise:

"Es posible editar algun archivo para configurar, por ejemplo, la tarea programada del Scan OnDemand? O esto solo es posible a traves de la interfaz?

Necesito configurar muchas workstations, y si existe este archivo me serviria para editarlo y luego replicarlo."

La respuesta es no, por que cuando creas en el McaFee VirusScan Enterprise una tarea programada para un análisis o para realizar el upgrade, da igual si lo crear en local del el mismo McaFee VirusScan Enterprise como desde la Consola Epo, el ViruScan crea un archivo de configuración .ini (con un ID Unico) en la siguiente ruta C:\ProgramData\McAfee\Common Framework\Task con la tarea programada:

[Task]

TaskName={21221C11-A06D-4558-B833-98E8C7F6C4D2}

Platforms=*

TaskPriority=99

SoftwareName=VIRUSCAN8800

TaskID={21221C11-A06D-4558-B833-98E8C7F6C4D2}

CreatorSoftwareID=VIRUSCAN8800

TaskType=SCAN

TaskVersion=

UserName=

DomainName=

Password=

[Settings]

StopAfterMinutes=0

Enabled=1

Duplicated=0

DialupTriggerEnabled=0

[Schedule]

Type=1

GMTTime=0

RunIfMissed=0

RunIfMissedDelayMins=5

StartDateTime=20111127002500

StopDateValid=0

StopDateTime=00000000000000

TaskRepeatable=0

RepeatOption=0

RepeatInterval=0

UntilOption=0

UntilTime=00000000000000

UntilDuration=0

RandomizationEnabled=0

RandomizationWndMins=1

EnableRunTaskOnceADay=0

AtStartupDelayMinutes=5

RepeatDays=0

RepeatWeeks=1

MaskDaysOfWeek=2

MonthOption=0

DayNumOfMonth=0

WeekNumOfMonth=0

DayOfWeek=0

MaskMonthsOfYear=0

IdleMinutes=0

[VSE7_SchedulerSection]

VSE7_UserName=

VSE7_DomainName=

El ID del archivo de configuración también se registra en registro (en mi caso con un S.O. de X64 es esta ruta):

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\McAfee\DesktopProtection\TaskLastData

o

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\McAfee\DesktopProtection\Tasks

Por lo tanto no seria posible editar, crear y desplegar las tareas programas por política o por otros medios, que no sean atraves de la Consola del Antivirus o desde la Consola EPO.

Desde la Consola del Antivirus nos podríamos conectar a otro equipo de la siguiente manera:

Recomiendaria en caso de grandes Infraestructuras la instalación de la Consola EPO y luego que se realice el despliegue, instalación, configuración e Administración del McaFee VirusScan Enterprise como de todos los demás productos de McaFee.

Desde la misma Consola Epo se puede realizar todas las gestiones por interfaz gráfica o también para los usuarios muy avanzados por comandos.

Un Saludo

Daniel

Publicado por

Daniel Oprea

en

23:36

2

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

McAfee,

McaFee VirusScan Enterprise,

Scan On-Demand,

VirusScan

miércoles, 4 de enero de 2012

RESETEAR la ILO de los HP desde el S.O.

Usando la “HPONCFG utility” que se

instala por defecto en el directorio:

C:\Program Files\HP\hponcfg

Escribimos/Volcamos la actual configuración de

iLO desde una ventana CMD con el siguiente comando:

C:\Program

Files\HP\hponcfg>hponcfg /w

iLoConfig.xml

Para cambiar la configuración que se necesita hay que crear un

archivo XML que contiene los parámetros que deseamos cambiar, con formato

utilizando el lenguaje RIBCL. RIBCL

le permite escribir scripts XML para configurar y administrar la configuración

de iLO config.

Para modificar la configuración de red hay que crear un script como el de a continuación:

<RIBCL VERSION="2.0">

<LOGIN USER_LOGIN="user" PASSWORD="password">

<RIB_INFO MODE="WRITE" >

<MOD_NETWORK_SETTINGS>

<IP_ADDRESS VALUE = "x.x.x.x"/>

<SUBNET_MASK VALUE = "x.x.x.x"/>

<GATEWAY_IP_ADDRESS VALUE = "x.x.x.x"/>

<PRIM_DNS_SERVER value = "x.x.x.x"/>

<DHCP_ENABLE VALUE = "N"/>

</MOD_NETWORK_SETTINGS>

</RIB_INFO>

</LOGIN>

</RIBCL>

<LOGIN USER_LOGIN="user" PASSWORD="password">

<RIB_INFO MODE="WRITE" >

<MOD_NETWORK_SETTINGS>

<IP_ADDRESS VALUE = "x.x.x.x"/>

<SUBNET_MASK VALUE = "x.x.x.x"/>

<GATEWAY_IP_ADDRESS VALUE = "x.x.x.x"/>

<PRIM_DNS_SERVER value = "x.x.x.x"/>

<DHCP_ENABLE VALUE = "N"/>

</MOD_NETWORK_SETTINGS>

</RIB_INFO>

</LOGIN>

</RIBCL>

Que debería quedar así:

<RIBCL VERSION="2.0">

<LOGIN

USER_LOGIN="Administrator" PASSWORD="password">

<RIB_INFO

MODE="WRITE" >

<MOD_NETWORK_SETTINGS>

<IP_ADDRESS VALUE =

"172.31.140.4"/>

<SUBNET_MASK VALUE =

"255.255.255.0"/>

<GATEWAY_IP_ADDRESS

VALUE = "172.31.140.1"/>

<PRIM_DNS_SERVER value

= "

172.31.140.4 "/>

<DHCP_ENABLE VALUE =

"N"/>

</MOD_NETWORK_SETTINGS>

</RIB_INFO>

</LOGIN>

</RIBCL>

Salvamos con un nuevo nombre “ejemplo: your_script_name.xml”

y lo ejecutamos:

C:\Program

Files\HP\hponcfg>hponcfg /f

your_script_name.xml

Y automáticamente nuestros cambios se verán reflejados en el

siguiente fichero:

C:\Program Files\HP\hponcfg \Mod_Network_Settings.xml (que es el fichero de configuración de la ILO) de la misma ruta.

También lo podríamos realizar a través de la interfaz gráfica,

ejecutando el:

C:\Program Files\HP\hponcfg \hponcfg_gui.exe

Entramos en Standard Network Settings y configuramos la IP, la

máscara y la Gateway:

Desde aquí también podemos configurar los usuarios, la configuración

para la integración con el Active Directory,los DNS, etc.

Un Saludo

Publicado por

Daniel Oprea

en

5:23

0

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

martes, 1 de noviembre de 2011

HP Proliant Server Blade BL460c,BL465c,BL685c G7 con VMWARE

Para preparar, configurar, "tunear" los BLADEs de HP hay que seguir unos pasos:

1º- Tenemos que configurar la BIOS de los blade´, para ello tenemos que ir en la pagina de fabricante en este caso HP y descargarnos los manuales. Os dejo un par de links:

ProLiant ML/DL/SL/TC Series Servers y HP ProLiant BL Server Blades

2º- HP ofrece las ISO´s de los ESX/I ya compiladas y con los drivers integrados para los blades, nos descargamos la ISO de la vers que necesitamos instalar de aqui: HP Server Virtualization

3º- Nos descargamos la ISO de los drivers de EMULEX de aqui: VMware ESX/ESXi 4.x Driver CD for Emulex BladeEngine 10Gb

4º - Y por ultimo y muy importante nos descargamos el HP PCIe IO Accelerator para ProLiant Servers ya que esta recomendado por el fabricante para poder optimizar el rendimiento del servidor: HP IO Accelerator install package for VMware

Con todo eso ya podemos empezar la instalacion/configuracion/optimizacion de los Blade´s.

Un Saludo

1º- Tenemos que configurar la BIOS de los blade´, para ello tenemos que ir en la pagina de fabricante en este caso HP y descargarnos los manuales. Os dejo un par de links:

ProLiant ML/DL/SL/TC Series Servers y HP ProLiant BL Server Blades

2º- HP ofrece las ISO´s de los ESX/I ya compiladas y con los drivers integrados para los blades, nos descargamos la ISO de la vers que necesitamos instalar de aqui: HP Server Virtualization

3º- Nos descargamos la ISO de los drivers de EMULEX de aqui: VMware ESX/ESXi 4.x Driver CD for Emulex BladeEngine 10Gb

4º - Y por ultimo y muy importante nos descargamos el HP PCIe IO Accelerator para ProLiant Servers ya que esta recomendado por el fabricante para poder optimizar el rendimiento del servidor: HP IO Accelerator install package for VMware

Con todo eso ya podemos empezar la instalacion/configuracion/optimizacion de los Blade´s.

Un Saludo

Publicado por

Daniel Oprea

en

19:41

4

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Afinar el Openfiler Virtualizado en VMware

El Openfiler está basado en la distribución Linux rPath, distribución que usa como gestor de paquetes la herramienta conary.

Cuando creamos una VM sobre un sistema vSphere, es imprecindible instalar la VMware Tools, para que el sistema tenga pleno control y podamos trabajar correctamente con la VM. Para poder instalar las Tools en un Openfiler hay que seguir un procedimiento:

Primero actualizaremos el appliance con los últimos parches, y reiniciaremos:

Una vez parcheado y reinciado, actulizaremos el kernel, las fuentes y reiniciaremos otra vez:

Instalaremos el compilador para que el proceso de configuración de las VMware Tools pueda compilar los modulos necesarios:

# mkdir /mnt/cdrom

# mount /dev/cdrom /mnt/cdrom

#

# cd vmware-tools-distrib

# ./vmwre-install.pl

Nota: Por lo general, el archivo de configuración vmware-config-tools.pl corre tras el archivo de instalación cuando termina de ejecutarse. Tenemos que responder a las preguntas pulsando Enter para aceptar los valores predeterminados. Cuando acaba automaticamente expulsara el cd (la ISO) y podemos reinciar.

#reboot

Y con estos pasos ya tenemos el Openfiler actualizado, con las tools instaladas e integrado perfectamente con el VMware.

Un Saludo

Cuando creamos una VM sobre un sistema vSphere, es imprecindible instalar la VMware Tools, para que el sistema tenga pleno control y podamos trabajar correctamente con la VM. Para poder instalar las Tools en un Openfiler hay que seguir un procedimiento:

Primero actualizaremos el appliance con los últimos parches, y reiniciaremos:

# conary updateall# reboot# conary update kernel# conary update kernel:build-tree# reboot# conary update gcc# mkdir /mnt/cdrom

# mount /dev/cdrom /mnt/cdrom

#

cp -a /mnt/cdrom/VMwareTools*.gz /tmp# cd /tmp# tar zxpf VMwareTools*.gz# cd vmware-tools-distrib

# ./vmwre-install.pl

Nota: Por lo general, el archivo de configuración vmware-config-tools.pl corre tras el archivo de instalación cuando termina de ejecutarse. Tenemos que responder a las preguntas pulsando Enter para aceptar los valores predeterminados. Cuando acaba automaticamente expulsara el cd (la ISO) y podemos reinciar.

#reboot

Y con estos pasos ya tenemos el Openfiler actualizado, con las tools instaladas e integrado perfectamente con el VMware.

Un Saludo

Publicado por

Daniel Oprea

en

19:12

0

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

Openfiler,

vmware tools

lunes, 25 de abril de 2011

Reset HP System Management Homepage Password

Hace unos días, me tope con un pequeño problema en un servidor HP y para ver exactamente que fallaba y revisar los logs a nivel de hardware tenía que acceder a la aplicación HP "System Management Homepage", pero me lleve la sorpresa de que no pude acceder con las credenciales de autenticación del usuario local y tampoco con los credenciales del usuario de red. Por lo visto alguien con pocas luces lo había configurado con otra password….

No he podido recuperar la contraseña, sin embargo logre de restablecerla.

Para restablecer la password hay que ir a C:\compaq\wbem\ o en C:\compaq\wbem\homepage, abrir el archivo cpqhmmd.ini y cpqhmmdx.ini con el notepad o blog de notas y tenemos que establecer los siguientes valores a TRUE en el campo HMMDConfiguration:

cpqhmmd.ini

[HMMDConfiguration]

AnonymousAccess = True

LocalSecurityAccess = true

AnonymousAccess = True

LocalSecurityAccess = true

Guarde el archivo y luego abrir el cpqhmmdx.ini desde el mismo directorio y establecer los siguientes valores a TRUE también:

cpqhmmdx.ini

[HMMDConfiguration]

LocalAccessEnabled = true

LocalAccessType = Administrador

LocalAccessEnabled = true

LocalAccessType = Administrador

Pero estos archivos están en las versiones antiguas de HP "System Management Homepage" en las nuevas versiones vamos a encontrar el siguiente archivo: CPQHMMD.ACL y para restablecerle la password, le podemos remplazar por otro archivo de otro servidor HP con la misma versión de System Management Homepage.

También se puede acceder al fichero smhpd.xml que se encuentra en: C:\hp\hpsmh\conf\ que es similar a los archivos anteriormente mencionados y se puede editar y configurar a gusto de cada uno.

Ahora, reinicie todos los servicios de HP y la próxima vez que inicie la página principal del sistema de gestión, no le pedirá nombre de usuario y tendrá acceso como administrador.

Una vez conectado se puede restablecer la contraseña.

Una vez conectado se puede restablecer la contraseña.

Un Saludo

Publicado por

Daniel Oprea

en

5:31

12

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

HP

Activacion la compresion por hardware en Robots IBM TS3100 y TS3200

En los robots de IBM los TS3100 y TS3200 disponemos de la opción de compresión por hardware, que por la configuración inicial esta desactivada, en este articulo vamos a ver como se activa la compresión por hardware (Data Compression).

Para obtener un rendimiento máximo y un ahorro de espacio bastante elevado del 50% la compresión por hardware es la más recomendada:

El hardware especializado como en el caso de los robots, hacen la compresión por hardware mucho más rápido que la compresión por software, que utiliza un propósito general, de no usar procesador o procesadores del servidor para hacer el trabajo. La compresión por hardware no agrega una carga adicional al procesador del servidor, porque lo hace dentro de su propio hardware. La compresión de software puede degradar el rendimiento del servidor durante su uso y otras operaciones. Este puede ser un problema si comprime una gran cantidad de datos, mientras que el servidor da servicio al mismo tiempo.

La mayoría de las unidades de cinta sólo pueden manejar una tasa de transferencia síncrona máxima (velocidad del bus) entre 3 y 120 MB/seg al utilizar la compresión por hardware. Las velocidades que excedan lo anterior no sólo afectarán la capacidad de los datos de escribir a cinta en un flujo continuo, sino que también pueden dañar potencialmente el hardware de cinta.

Habilitar desconectar y habilitar la negociación síncrona deben configurarse en No en la mayoría de los casos.

Iniciar negociación amplia deberá estar configurada en Sí cuando el dispositivo de cinta esté conectado a un conector de cable SCSI ancho de 68 pins.

Sistema

Fragmentación de Discos/Archivos - Los discos fragmentados toman más tiempo para respaldar. Los discos muy fragmentados no sólo afectan la velocidad de escritura de datos a cinta, sino también afectan al rendimiento general del sistema. Los archivos fragmentados tardan más en respaldarse porque cada segmento de datos está ubicado en un lugar diferente del disco, por lo que en lugar de sólo leer bloques consecutivos de datos, las cabezas en el disco deben viajar a varios lugares para acceder a los datos. El rendimiento normalmente puede mejorarse realizando una desfragmentación periódica del disco.

La actividad del sistema durante el respaldo también disminuirá el rendimiento de su unidad de cinta.

Bien ahora que ya hemos visto como hace la compresión por hardware, sus ventajas y sus propiedades vamos a ver cómo podemos activarla.

Para ello tenemos que acceder al Menú de la Interfaz web del robot Monitor Library>Drive Identity y podemos ver en el drive si la compresión por hardware esta activada o no:

Para obtener un rendimiento máximo y un ahorro de espacio bastante elevado del 50% la compresión por hardware es la más recomendada:

El hardware especializado como en el caso de los robots, hacen la compresión por hardware mucho más rápido que la compresión por software, que utiliza un propósito general, de no usar procesador o procesadores del servidor para hacer el trabajo. La compresión por hardware no agrega una carga adicional al procesador del servidor, porque lo hace dentro de su propio hardware. La compresión de software puede degradar el rendimiento del servidor durante su uso y otras operaciones. Este puede ser un problema si comprime una gran cantidad de datos, mientras que el servidor da servicio al mismo tiempo.

La mayoría de las unidades de cinta sólo pueden manejar una tasa de transferencia síncrona máxima (velocidad del bus) entre 3 y 120 MB/seg al utilizar la compresión por hardware. Las velocidades que excedan lo anterior no sólo afectarán la capacidad de los datos de escribir a cinta en un flujo continuo, sino que también pueden dañar potencialmente el hardware de cinta.

Habilitar desconectar y habilitar la negociación síncrona deben configurarse en No en la mayoría de los casos.

Iniciar negociación amplia deberá estar configurada en Sí cuando el dispositivo de cinta esté conectado a un conector de cable SCSI ancho de 68 pins.

Sistema

Fragmentación de Discos/Archivos - Los discos fragmentados toman más tiempo para respaldar. Los discos muy fragmentados no sólo afectan la velocidad de escritura de datos a cinta, sino también afectan al rendimiento general del sistema. Los archivos fragmentados tardan más en respaldarse porque cada segmento de datos está ubicado en un lugar diferente del disco, por lo que en lugar de sólo leer bloques consecutivos de datos, las cabezas en el disco deben viajar a varios lugares para acceder a los datos. El rendimiento normalmente puede mejorarse realizando una desfragmentación periódica del disco.

La actividad del sistema durante el respaldo también disminuirá el rendimiento de su unidad de cinta.

Bien ahora que ya hemos visto como hace la compresión por hardware, sus ventajas y sus propiedades vamos a ver cómo podemos activarla.

Para ello tenemos que acceder al Menú de la Interfaz web del robot Monitor Library>Drive Identity y podemos ver en el drive si la compresión por hardware esta activada o no:

En este caso NO está activada, para activar esta opción tenemos que ir a Configure Library> Drives y veremos la siguiente configuración:

Tanto en el Drive 1 como en el Drive 2 tenemos que cambiar en el parámetro Topology el type port a N-Port:

Con el type port "N-Port" activamos la compresión por hardware, una vez que finaliza el cambio de LN-Port a N-Port podemos dejarlo nuevamente con la configuración LN-Port que tenía anteriormente y configurar los drivers a nuestro antojo.

Un Saludo

Publicado por

Daniel Oprea

en

4:16

2

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

IBM

jueves, 31 de marzo de 2011

Cambiar firma de Discos con DUMPCFG.EXE en S.O. de X64

El otro día en una parada técnica, he tenido que cambiar las firmas(ID´s) de los discos en varios servidores de contingencia (la misma firma que los servidores de producción) entre cuales habían servidores con S.O. de X64. Y justo con los sistemas de X64 he tenido problemas a la hora de sacar la info de la firma de los discos y a la hora de intentar cambiar la firma de los discos con el DUMPCFG.EXE .

A la hora de sacar la info de los discos con el comando dumpcfg , me daba este error:

[System Information]

Computer Name: Server1

Cluster name (DNS): server1.domain2.com

Cluster name (NetBIOS): SERVER1

System Root (install directory): C:\WINDOWS

OS: Windows 2000 Server

Service Pack: Service Pack 2

Product: Terminal Services is installed.

***** 775

Error: 0x000003f0 - An attempt was made to reference a token that does not exist.

Como podemos ver....aparece que el S.O. es un W2K...pero NO es asi , el S.O. era un 2003 Enterprise de X64 con el SP2. Bien me puse a urgar en el sistema entre los drivers y en el registro y Voala encontré el problema.

Los pasos a seguir son:

1º- Abrimos una ventana MS-DOS y ponemos el comando:

dumpcfg

Nos saldrá la información de todos los discos y de todas las firmas de cada uno. Para redireccionar los resultados, en lugar de que nos salga en la pantalla MS-DOS por ejemplo podemos usar el siguiente comando:

dumpcfg > C:\servername.txt

La info que podríamos sacar con este comando seria la siguiente:

En el caso de los sistemas X64 si nos sale el error mas arriba indicado pasaremos al punto 2.

2º - Abrimos otra ventana MS-DOS y ponemos el comando:

diskpart

list disk

select disk (numero del disco que queremos ver la firma)

detail disk (una vez seleccionado el disco)

Y si nos fijamos donde pone Disk ID , podemos ver la firma de nuestro disco.

Bien, una vez que ya tenemos la firma del disco del servidor origen , vamos al servidor destino (el de contingencia) y realizamos los mismos pasos para poder ver la firma de los discos.

Una vez que ya hemos visto la firma del disco del servidor de contingencia con el dumpcfg o diskpart vamos intentar cambiarle la firma y ponerle la misma que el servidor de origen(producción) con el siguiente comando:

DumpConfig.EXE -S00E600E6 3

El comando: -S es para cambiar la firma (signature) del disco 3 en este caso.

Para comprobar y ver si se ha cambiado la firma del disco tenemos que salir del diskpart y volver a entrar e irnos al disco que queremos ver con el comando: detail disk , si no se ha cambiado la firma y sigue la antigua tenemos que pasar al punto 3.

3º- Abrimos otra ventana CMD y ejecutamos los siguientes comandos:

set devmgr_show_nonpresent_devices=1

devmgmt.msc

Y una ver que se nos abre la ventana de Administracion de Dispositivos, vamos en VIEW>Show Hidden devices y seleccionamos esta opcion:

Despues desglozamos la rama de Non-Plug and Play Drivers y vamos al driver CRC Disk Filter Driver y tambien si existe el driver Cluster Disk Driver les miramos las propiedades y nos fijamos en la pestaña driver:

Bien, pinchamos en Driver Details y vamos a ver lo siguiente:

Y nos tenemos que asegurar de que tiene la ruta completa en el registro donde tiene o deberia apuntar para trabajar con el driver Clusdisk.sys o crcdisk.sys :

Nos tenemos que fijar en la clave del registro ImagePath y revisarle la ruta donde indica que se encuentra el/los driver/s. Para asegurarnos de que indique correctamente y que trabaje con estos drivers le tenemos que editar la ruta y ponerle la siguiente:

%systemroot%\system32\DRIVERS\clusdisk.sys

o

%systemroot%\system32\DRIVERS\crcdisk.sys

dependiendo del disco que tenemos:

Una vez hechos estos pasos habra que reiniciar el servidor y volver a realizar los pasos del punto 2 para cambiar la firma del disco.

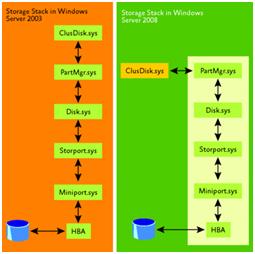

Ya explicado todo eso seria ideal de ver como funciona el clusdisk.sys en el caso de los clusters con almacenamiento externo tanto 2003 como en 2008:

El controlador de disco de clúster (Clusdisk.sys) en 2008 ya no está en un "directo"

con la línea de la pila de almacenamiento, pero se encuentra a un lado de la pila de discos de Windows,

pero en cambio en el 2003 si esta en linea con la pila de los discos.

Tanto en el 2003 como en el 2008 el acceso al almacenamiento es a traves de Partition Manager.

Si el servicio de Cluster Server tiene que interactuar con el almacenamiento,

el controlador de disco del clúster se comunica a través del Administrador de controladores

de partición (PARTMGR.SYS) con los discos del almacenamiento externo a traves de la HBA.

Un Saludo

A la hora de sacar la info de los discos con el comando dumpcfg , me daba este error:

[System Information]

Computer Name: Server1

Cluster name (DNS): server1.domain2.com

Cluster name (NetBIOS): SERVER1

System Root (install directory): C:\WINDOWS

OS: Windows 2000 Server

Service Pack: Service Pack 2

Product: Terminal Services is installed.

***** 775

Error: 0x000003f0 - An attempt was made to reference a token that does not exist.

Como podemos ver....aparece que el S.O. es un W2K...pero NO es asi , el S.O. era un 2003 Enterprise de X64 con el SP2. Bien me puse a urgar en el sistema entre los drivers y en el registro y Voala encontré el problema.

Los pasos a seguir son:

1º- Abrimos una ventana MS-DOS y ponemos el comando:

dumpcfg

Nos saldrá la información de todos los discos y de todas las firmas de cada uno. Para redireccionar los resultados, en lugar de que nos salga en la pantalla MS-DOS por ejemplo podemos usar el siguiente comando:

dumpcfg > C:\servername.txt

La info que podríamos sacar con este comando seria la siguiente:

[System Information]

Computer Name: Server1

Cluster name (DNS): server1.domain3.com

Cluster name (NetBIOS):Server1

System Root (install directory): C:\WINDOWS

OS: Windows 2000 Server

Service Pack: Service Pack 2

Product: Terminal Services is installed.

[DISKS]

Disk Number: 1

Signature: B7C79C51 (FIRMA del DISCO)

[Volumes] Volume #1:

Volume name: \\?\Volume{c6e03bb2-280f-11dd-96c1-001a64efa2a}\

Drive letter: P:

Volume Label: PageFile

File System: NTFS

Boot\Boot.ini\System Volume:

Volume Type: Simple Volume \ Logical Drive

Number of members: 1

Member #1: Partition – Disk: 1, StartingOffset: 32256 bytes, Length: 69884 MB

2º - Abrimos otra ventana MS-DOS y ponemos el comando:

diskpart

list disk

select disk (numero del disco que queremos ver la firma)

detail disk (una vez seleccionado el disco)

Y si nos fijamos donde pone Disk ID , podemos ver la firma de nuestro disco.

Bien, una vez que ya tenemos la firma del disco del servidor origen , vamos al servidor destino (el de contingencia) y realizamos los mismos pasos para poder ver la firma de los discos.

Una vez que ya hemos visto la firma del disco del servidor de contingencia con el dumpcfg o diskpart vamos intentar cambiarle la firma y ponerle la misma que el servidor de origen(producción) con el siguiente comando:

DumpConfig.EXE -S00E600E6 3

El comando: -S es para cambiar la firma (signature) del disco 3 en este caso.

Para comprobar y ver si se ha cambiado la firma del disco tenemos que salir del diskpart y volver a entrar e irnos al disco que queremos ver con el comando: detail disk , si no se ha cambiado la firma y sigue la antigua tenemos que pasar al punto 3.

3º- Abrimos otra ventana CMD y ejecutamos los siguientes comandos:

set devmgr_show_nonpresent_devices=1

devmgmt.msc

Y una ver que se nos abre la ventana de Administracion de Dispositivos, vamos en VIEW>Show Hidden devices y seleccionamos esta opcion:

Despues desglozamos la rama de Non-Plug and Play Drivers y vamos al driver CRC Disk Filter Driver y tambien si existe el driver Cluster Disk Driver les miramos las propiedades y nos fijamos en la pestaña driver:

Este es el driver para los discos de un cluster:

En el Startup tiene que estar en System para que el tipo de arranque que sea del sistema y en el Status que este en START. Si no esta asi ponerlo asi.Bien, pinchamos en Driver Details y vamos a ver lo siguiente:

Y nos tenemos que asegurar de que tiene la ruta completa en el registro donde tiene o deberia apuntar para trabajar con el driver Clusdisk.sys o crcdisk.sys :

Nos tenemos que fijar en la clave del registro ImagePath y revisarle la ruta donde indica que se encuentra el/los driver/s. Para asegurarnos de que indique correctamente y que trabaje con estos drivers le tenemos que editar la ruta y ponerle la siguiente:

%systemroot%\system32\DRIVERS\clusdisk.sys

o

%systemroot%\system32\DRIVERS\crcdisk.sys

dependiendo del disco que tenemos:

Una vez hechos estos pasos habra que reiniciar el servidor y volver a realizar los pasos del punto 2 para cambiar la firma del disco.

Ya explicado todo eso seria ideal de ver como funciona el clusdisk.sys en el caso de los clusters con almacenamiento externo tanto 2003 como en 2008:

El controlador de disco de clúster (Clusdisk.sys) en 2008 ya no está en un "directo"

con la línea de la pila de almacenamiento, pero se encuentra a un lado de la pila de discos de Windows,

pero en cambio en el 2003 si esta en linea con la pila de los discos.

Tanto en el 2003 como en el 2008 el acceso al almacenamiento es a traves de Partition Manager.

Si el servicio de Cluster Server tiene que interactuar con el almacenamiento,

el controlador de disco del clúster se comunica a través del Administrador de controladores

de partición (PARTMGR.SYS) con los discos del almacenamiento externo a traves de la HBA.

Un Saludo

Publicado por

Daniel Oprea

en

13:13

1 comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

DUMPCFG X64

sábado, 12 de marzo de 2011

Herramienta MCPR de McAfee

Me gustaría daros a conocer una nueva herramienta de McaFee, que se ha creado especialmente para realizar una limpieza de drivers /controladoras y claves del registro creadas e instaladas por los productos McaFee, en este caso el ViruScan McAfee Enterprise vers 8.5i y 8.7i. La herramienta se llama MCPR y os lo podéis descargar de este Link.

Seguro que muchas veces o a veces habéis recibido algún pantallazo azul y reinicios inesperados de vuestro servidor / pc, estos reinicio inesperados suelen ser provocados por los drivers del propio Mcafee. Como os comente en el articulo McAfee VirusScan y McAfee Agent, McAfee se instala sus propios drivers para controlar el trafico del todo el protocolo TCP/IP y en el momento que uno de estos drivers se corrumpe o las claves del registro que apunta a estos drivers, nos podemos llevar la sorpresa del famoso pantallazo azul.

Tenemos 2 opciones:

1ª- Determinar y ubicar el driver en concreto y ver donde se esta produciendo el fallo, para este paso podemos usar la herramienta Debugging Tools y seguir el procedimiento relatado en el post Debugging-Optimization II parte y remplazar el/los drivers corruptos por otros o arreglar e editar el registro.

2ª - Desinstalar el agente, desinstalar el antivirus, limpiar todo el registro con el MCPR y volver a instalar el antivirus con su agente correspondiente.

Desde luego que la 2ª opción seria la vía mas rápida de solucionar el fallo. Bien, vamos a ver cuales son los pasos a seguir.

1º- Desinstalar el agente

Abrimos la consola CMD cambiamos a la ruta donde esta instalado el agente con el siguiente comando:

cd \Program Files\McAfee\Common Framework\

y una vez que estamos dentro de este directorio ejecutamos el siguiente comando:

frminst /forceuninstall

Con este comando forzamos la desinstalación del agente.

2º- Desinstalar el McAfee ViruScan Enterprise:

Lo podemos hacer a través del entorno gráfico Inicio>Panel de Control > Agregar o Quitar Programas > Seleccionar el ViruScan y darte desinstalar.

O hacerlo a travez de comandos:

Para VirusScan Enterprise 8.0i

msiexec.exe /x {5DF3D1BB-894E-4DCD-8275-159AC9829B43} REMOVE=ALL REBOOT=R /q

Para VirusScan Enterprise 8.5i

msiexec.exe /x {35C03C04-3F1F-42C2-A989-A757EE691F65} REMOVE=ALL REBOOT=R /q

Para VirusScan Enterprise 8.7i

msiexec /x {147BCE03-C0F1-4C9F-8157-6A89B6D2D973} REMOVE=ALL REBOOT=R /q

Con estos comandos iniciaremos la desinstalación del antivirus en modo silencioso, ordenando al sistema eliminar cualquier rastro del mismo. Tras el proceso habrá que reiniciar el Servidor / PC.

Pero aun así, se nos quedan rastros en el registro y para ello tras el reinicio de la desinstalación del agente y del ViruScan Enterprise tenemos que ejecutar la herramienta MCPR que es un ejecutable portable y revisara e escaneara todo el sistema y todo el registro de los rastros de antivirus y del agente:

Podemos ver el log y ver lo que a buscado, lo que ha encontrado, lo que va borrar y lo que no va borrar:

MCAFEE CLEANUP

March 11, 2011 02:11:10

INFO Cleanup operations will run.

INFO Product mpfpcu to be removed from system.

INFO Product mpfp to be removed from system.

INFO Product mps to be removed from system.

INFO Product shred to be removed from system.

INFO Product mpscu to be removed from system.

INFO Product mskcu to be removed from system.

INFO Product msk to be removed from system.

INFO Product emproxy to be removed from system.

INFO Product mas to be removed from system.

INFO Product fwdriver to be removed from system.

INFO Product hw to be removed from system.

INFO Product mbk to be removed from system.

INFO Product mcproxy to be removed from system.

INFO Product mhn to be removed from system.

INFO Product mqccu to be removed from system.

INFO Product mqc to be removed from system.

INFO Product shrd to be removed from system.

INFO Product nmc to be removed from system.

INFO Product redir to be removed from system.

INFO Product mna to be removed from system.

INFO Product mwl to be removed from system.

INFO Product msad to be removed from system.

INFO Product mobk to be removed from system.

INFO Product vs to be removed from system.

INFO Product msc to be removed from system.

INFO Product mcpr to be removed from system.

INFO Product mcsvchost to be removed from system.

INFO Removing product mpfpcu...

INFO Removing registry key...

PASS HKEY_CURRENT_USER\Software\McAfee.com\Personal Firewall does not exist

PASS Product mpfpcu successfully removed.

INFO Removing product mpfp...

INFO Removing registry keys...

PASS HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{F33B322A-8757-4e91-ACE3-28FE07AF968E} does not exist

...........................

PASS HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\MPFExe does not exist

PASS HKEY_CLASSES_ROOT\CLSID\{AAC05D4F-D3FC-4d85-B706-55ECE9CE6DCA} does not exist

INFO Removing directory if empty...

PASS Did not remove C:\Program Files\McAfee.com (directory doesn't exist or contains files)

INFO Removing directory if empty...

PASS Did not remove C:\Documents and Settings\All Users\Start Menu\Programs\McAfee (directory doesn't exist or contains files)

INFO Removing directory if empty...

PASS Did not remove C:\Documents and Settings\Default User\Start Menu\Programs\McAfee (directory doesn't exist or contains files)

INFO Removing directory...

PASS C:\WINDOWS\..\Documents and Settings\Administrator\Application Data\McAfee.com Personal Firewall does not exist

INFO Removing registry keys...

PASS "MPFIREWL" in HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\DependOnService removed successfully

PASS "MPFIREWL" in HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\NetBT\DependOnService removed successfully

PASS "MPFIREWL" in HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\NetBT\DependOnService removed successfully

INFO Removing directory...

PASS C:\Program Files\McAfee.com\Personal Firewall\data does not exist

INFO Removing user profile files...

PASS C:\Documents and Settings\Administrator\Desktop\McAfee Personal Firewall Plus.lnk does not exist

PASS C:\Documents and Settings\All Users\Desktop\McAfee Personal Firewall Plus.lnk does not exist

PASS C:\Documents and Settings\Default User\Desktop\McAfee Personal Firewall Plus.lnk does not exist

..........................................

INFO Removing registry keys...

PASS HKEY_USERS\S-1-5-18\Software\McAfee removed successfully

PASS HKEY_USERS\.DEFAULT\Software\McAfee does not exist

PASS Product mcpr successfully removed.

INFO Removing product mcsvchost...

PASS Product mcsvchost successfully removed.

Una vez concluido el escaneo nos pide reiniciar para que en el proximo inicio del sistema elimine todos los archivos y todas las claves del registro.

Depues de reiniciar ya tendríamos el S.O. limpio y podríamos volver reinstalar el McAfee ViruScan Enterprise y su correspondiente agente.

Para ello lo pueden hacer igual que antes por el entorno gráfico ejecutando el SetupVSE.exe o por comandos. Para realizarlo por comandos tenemos que abrir la ventana CMD y irnos al directorio donde están todos los archivos de instalación de ViruScan e ejecutar los siguientes comandos:

Instalación en Silencio y Reinicio del Servidor:

SetupVSE.exe ADDLOCAL=ALL REMOVEINCOMPATIBLESOFTWARE=TRUE /qn REBOOT=A

Mostrando la bara de progreso y Reiniciando el Servidor:

SetupVSE.exe ADDLOCAL=ALL REMOVEINCOMPATIBLESOFTWARE=TRUE /qbn REBOOT=A

Y para instalar el agente a traves de comandos seria:

FramePkg.exe /install=agent /forceinstall /silent

Tras la reinstalacion del ViruScan Enterprise y de su correspondiente agente, tenemos que actualizarle una vez acabada la actualizacion podemos testear la instalación.

Para realizar el test, vamos a realizar el test de prueba desarrollado por el Instituto Europeo de la Equipo de investigación antivirus (EICAR):

1º- Abrimos un notepad y copiamos la siguiente linea sin ningún espacio tal como viene mas abajo:

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

2º- Vamos a >Archivo>Guardar como> y le guardamos con el siguiente nombre: EICAR.COM

Nada mas pulsar guardar el antivirus tiene que detectarlo y saltarnos la siguiente ventana:

Este archivo NO ES UN VIRUS REAL , es una simulacion de virus.

Espero que os sirva de ayuda este procedimiento.

Un Saludo.

Seguro que muchas veces o a veces habéis recibido algún pantallazo azul y reinicios inesperados de vuestro servidor / pc, estos reinicio inesperados suelen ser provocados por los drivers del propio Mcafee. Como os comente en el articulo McAfee VirusScan y McAfee Agent, McAfee se instala sus propios drivers para controlar el trafico del todo el protocolo TCP/IP y en el momento que uno de estos drivers se corrumpe o las claves del registro que apunta a estos drivers, nos podemos llevar la sorpresa del famoso pantallazo azul.

Tenemos 2 opciones:

1ª- Determinar y ubicar el driver en concreto y ver donde se esta produciendo el fallo, para este paso podemos usar la herramienta Debugging Tools y seguir el procedimiento relatado en el post Debugging-Optimization II parte y remplazar el/los drivers corruptos por otros o arreglar e editar el registro.

2ª - Desinstalar el agente, desinstalar el antivirus, limpiar todo el registro con el MCPR y volver a instalar el antivirus con su agente correspondiente.

Desde luego que la 2ª opción seria la vía mas rápida de solucionar el fallo. Bien, vamos a ver cuales son los pasos a seguir.

1º- Desinstalar el agente

Abrimos la consola CMD cambiamos a la ruta donde esta instalado el agente con el siguiente comando:

cd \Program Files\McAfee\Common Framework\

y una vez que estamos dentro de este directorio ejecutamos el siguiente comando:

frminst /forceuninstall

Con este comando forzamos la desinstalación del agente.

2º- Desinstalar el McAfee ViruScan Enterprise:

Lo podemos hacer a través del entorno gráfico Inicio>Panel de Control > Agregar o Quitar Programas > Seleccionar el ViruScan y darte desinstalar.

O hacerlo a travez de comandos:

Para VirusScan Enterprise 8.0i

msiexec.exe /x {5DF3D1BB-894E-4DCD-8275-159AC9829B43} REMOVE=ALL REBOOT=R /q

Para VirusScan Enterprise 8.5i

msiexec.exe /x {35C03C04-3F1F-42C2-A989-A757EE691F65} REMOVE=ALL REBOOT=R /q

Para VirusScan Enterprise 8.7i

msiexec /x {147BCE03-C0F1-4C9F-8157-6A89B6D2D973} REMOVE=ALL REBOOT=R /q

Con estos comandos iniciaremos la desinstalación del antivirus en modo silencioso, ordenando al sistema eliminar cualquier rastro del mismo. Tras el proceso habrá que reiniciar el Servidor / PC.

Pero aun así, se nos quedan rastros en el registro y para ello tras el reinicio de la desinstalación del agente y del ViruScan Enterprise tenemos que ejecutar la herramienta MCPR que es un ejecutable portable y revisara e escaneara todo el sistema y todo el registro de los rastros de antivirus y del agente:

Podemos ver el log y ver lo que a buscado, lo que ha encontrado, lo que va borrar y lo que no va borrar:

MCAFEE CLEANUP

March 11, 2011 02:11:10

INFO Cleanup operations will run.

INFO Product mpfpcu to be removed from system.

INFO Product mpfp to be removed from system.

INFO Product mps to be removed from system.

INFO Product shred to be removed from system.

INFO Product mpscu to be removed from system.

INFO Product mskcu to be removed from system.

INFO Product msk to be removed from system.

INFO Product emproxy to be removed from system.

INFO Product mas to be removed from system.

INFO Product fwdriver to be removed from system.

INFO Product hw to be removed from system.

INFO Product mbk to be removed from system.

INFO Product mcproxy to be removed from system.

INFO Product mhn to be removed from system.

INFO Product mqccu to be removed from system.

INFO Product mqc to be removed from system.

INFO Product shrd to be removed from system.

INFO Product nmc to be removed from system.

INFO Product redir to be removed from system.

INFO Product mna to be removed from system.

INFO Product mwl to be removed from system.

INFO Product msad to be removed from system.

INFO Product mobk to be removed from system.

INFO Product vs to be removed from system.

INFO Product msc to be removed from system.

INFO Product mcpr to be removed from system.

INFO Product mcsvchost to be removed from system.

INFO Removing product mpfpcu...

INFO Removing registry key...

PASS HKEY_CURRENT_USER\Software\McAfee.com\Personal Firewall does not exist

PASS Product mpfpcu successfully removed.

INFO Removing product mpfp...

INFO Removing registry keys...

PASS HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{F33B322A-8757-4e91-ACE3-28FE07AF968E} does not exist

...........................

PASS HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\MPFExe does not exist

PASS HKEY_CLASSES_ROOT\CLSID\{AAC05D4F-D3FC-4d85-B706-55ECE9CE6DCA} does not exist

INFO Removing directory if empty...

PASS Did not remove C:\Program Files\McAfee.com (directory doesn't exist or contains files)

INFO Removing directory if empty...

PASS Did not remove C:\Documents and Settings\All Users\Start Menu\Programs\McAfee (directory doesn't exist or contains files)

INFO Removing directory if empty...

PASS Did not remove C:\Documents and Settings\Default User\Start Menu\Programs\McAfee (directory doesn't exist or contains files)

INFO Removing directory...

PASS C:\WINDOWS\..\Documents and Settings\Administrator\Application Data\McAfee.com Personal Firewall does not exist

INFO Removing registry keys...

PASS "MPFIREWL" in HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\DependOnService removed successfully

PASS "MPFIREWL" in HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\NetBT\DependOnService removed successfully

PASS "MPFIREWL" in HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\NetBT\DependOnService removed successfully

INFO Removing directory...

PASS C:\Program Files\McAfee.com\Personal Firewall\data does not exist

INFO Removing user profile files...

PASS C:\Documents and Settings\Administrator\Desktop\McAfee Personal Firewall Plus.lnk does not exist

PASS C:\Documents and Settings\All Users\Desktop\McAfee Personal Firewall Plus.lnk does not exist

PASS C:\Documents and Settings\Default User\Desktop\McAfee Personal Firewall Plus.lnk does not exist

..........................................

INFO Removing registry keys...

PASS HKEY_USERS\S-1-5-18\Software\McAfee removed successfully

PASS HKEY_USERS\.DEFAULT\Software\McAfee does not exist

PASS Product mcpr successfully removed.

INFO Removing product mcsvchost...

PASS Product mcsvchost successfully removed.

Una vez concluido el escaneo nos pide reiniciar para que en el proximo inicio del sistema elimine todos los archivos y todas las claves del registro.

Depues de reiniciar ya tendríamos el S.O. limpio y podríamos volver reinstalar el McAfee ViruScan Enterprise y su correspondiente agente.

Para ello lo pueden hacer igual que antes por el entorno gráfico ejecutando el SetupVSE.exe o por comandos. Para realizarlo por comandos tenemos que abrir la ventana CMD y irnos al directorio donde están todos los archivos de instalación de ViruScan e ejecutar los siguientes comandos:

Instalación en Silencio y Reinicio del Servidor:

SetupVSE.exe ADDLOCAL=ALL REMOVEINCOMPATIBLESOFTWARE=TRUE /qn REBOOT=A

Mostrando la bara de progreso y Reiniciando el Servidor:

SetupVSE.exe ADDLOCAL=ALL REMOVEINCOMPATIBLESOFTWARE=TRUE /qbn REBOOT=A

Y para instalar el agente a traves de comandos seria:

FramePkg.exe /install=agent /forceinstall /silent

Tras la reinstalacion del ViruScan Enterprise y de su correspondiente agente, tenemos que actualizarle una vez acabada la actualizacion podemos testear la instalación.

Para realizar el test, vamos a realizar el test de prueba desarrollado por el Instituto Europeo de la Equipo de investigación antivirus (EICAR):

1º- Abrimos un notepad y copiamos la siguiente linea sin ningún espacio tal como viene mas abajo:

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

2º- Vamos a >Archivo>Guardar como> y le guardamos con el siguiente nombre: EICAR.COM

Nada mas pulsar guardar el antivirus tiene que detectarlo y saltarnos la siguiente ventana:

Este archivo NO ES UN VIRUS REAL , es una simulacion de virus.

Espero que os sirva de ayuda este procedimiento.

Un Saludo.

Publicado por

Daniel Oprea

en

10:48

2

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

McAfee

McAfee VirusScan y McAfee Agent

En este artículo quiero ofrecer una breve descripción de los procesos de McAfee VirusScan y el agente de McAfee de gestión. Además, la secuencia en que los principales componentes se cargan también se describiran a continuación.

Un Saludo

| Common Management Agent / Agente de McAfee procesos: | |

| Nombre del proceso | Descripción |

| McScript.exe | Este proceso ejecuta secuencias de comandos para la actualización de los archivos DAT, Motores, Service Packs, o cualquier otro componente que está protegido en un repositorio. Este proceso se ejecuta cuando se inicia la tarea de actualización. |

| UpdaterUI.exe / UdaterUI.exe | Estos procesos proporcionan la interfaz de usuario para las actualizaciones. También controlan el icono del Agente de la bandeja del sistema y se cargan a través de la clave Run del registro de Windows. |

| naPrdMgr.exe | Este ejecutable es el Manager del Producto para el servicio de McAfee Framework. Se carga por el servicio de Framework y se comunica con los diferentes puntos de los plugins del producto. |

| FrameworkService.exe | El servicio de McAfee Framework se utiliza para proporcionar la mayor funcionalidad de los CMA (Common Management Agent) |

| Cleanup.exe | Este proceso se utiliza para "limpiar" después de instalaciones o desinstalación del CMA. |

| CmdAgent.exe | Este proceso es un programa de línea de comandos que invoca la funcionalidad de CMA. |

| FRMINST.EXE | Este proceso es el programa de instalación de CMA. |

| McScript_InUse.exe | Este proceso permite una tarea de distribución de CMA para poder completar sin necesidad de bloquear los archivos en uso. |

| McTray.exe | Este es el único icono de la herramienta de gestión. Se ejecuta bajo la misma sesión de usuario y se inicia por el UdaterUI.exe. |

| Procesos del VirusScan Enterprise: | |

| Nombre del proceso | Descripción |

| Mcshield.exe | El McShield es el servicio del On Access Scanner. |

| Scan32.exe | Este es el On-Demand Scanner proceso que se carga cuando un análisis bajo demanda se ha iniciado. |

| Shstat.exe | Este ejecutable se carga desde la clave Run del registro de Windows y es responsable de cargar el icono de VShield y mostrar las estadísticas del On-Access Scanner. |

| Tbmon.exe | Este ejecutable se carga desde la clave Run del registro de Windows y es responsable del Servicio de informe de errores. |

| VsTskMgr.exe | Este ejecutable protege los archivos de VirusScan y ofrece cambios locales para tareas programadas del CMA. |

| Engineserver.exe | Este componente es utilizado por On-Demand Scanner y Mail Scanners para cargar los archivos DAT y Engine. |

| mfevtps.exe | Este componente se carga al arrancar el ordenador y lleva a cabo "la validación de confianza" para todos los procesos de McAfee que tienen que cargar. |

| mfeann.exe | Este componente es el "presentador o anunciador", que muestra el diálogo de On-Access Scan. Esto es nuevo para VirusScan Enterprise 8.7. En las versiones anteriores de VirusScan, este servicio era una parte de mcshield.exe. |

| Controladores / Drivers del VirusScan Enterprise 8.0i: | |

| Nombre del Controlador | Descripción |

| NaiAVFilter1.sys | Este es el controlador de sistema de filtro de archivos y es utilizado por el Anti-Virus Scanning. Además, este componente proporciona la protección de acceso para los archivos / carpetas y las reglas de bloqueo de acciones. |

| NaiAVTdi1.sys | Este es el controlador de filtros TDI, que proporciona protección de acceso para bloqueo de puertos, y la identificación IP de origen. |

| Controladores / Drivers del VirusScan Enterprise 8.5i/8.7i: | |

| Nombre del Controlador | Descripción |

| mfeapfk.sys | Este es el controlador del filtro de protección de acceso que proporciona la protección de acceso de archivo / carpeta y el Registro de bloqueo. |

| mfeavfk.sys | Archivo de sistema usado como controlador de filtro, por el Anti-Virus scanning. |

| mfebopk.sys | Controlador de sistema, utilizado por Buffer Overflow Protection. |

| mfehidk.sys | Controlador usado para la detección de intrusiones. Este componente es usado por Access Protection y el controlador de filtro e intercepción Buffer Overflow. |

| mferkdet.sys | VSCore Código de Controlador de Análisis. Esto proporciona la funcionalidad de On-Demand para realizar un escaneo en busca de rootkits. |

| mfetdik.sys | Controlador de filtro TDI. Esto proporciona la protección de acceso para bloqueo de puertos, y la identificación IP de origen. |

| La secuencia de carga de los principales componentes anteriormente mencionados: | |

| Paso 1: El equipo está arrancando. (Los controladores y los servicios se están cargando) | |

| NaiAVTdi1.sys | El controlador de filtro TDI se carga y se inserta en el dispositivo de red para filtrar los paquetes de los protocolos TCP / UDP. Esto proporciona la funcionalidad de bloqueo de puertos de acceso de protección. |

| McShield, FrameworkService y VsTskMgr | Servicios de carga de forma automática. Como se describe anteriormente, McShield es el componente en modo de usuario del On-Access Scanner. El Servicio Framework proporciona la actualización, la programación y la funcionalidad de creación de reflejo, mientras que VsTskMgr es un servicio utilizado para coordinar eventos. Por ejemplo, envía información de planificación al CMA. Si se reinicia McShield y se produce un tiempo de espera demasiado alto y da el error fatal timeout, protege los archivos de VirusScan Enterprise a no ser modificados. |

| NaiAvFilter1 | El controlador de filtro de sistema de archivos, se carga por McShield y también proporciona el archivo / compartir el acceso a la funcionalidad de protección. |

| EntDrvxx | Es el conductor de desbordamiento de búfer, que es cargado por McShield |

| NaPrdMgr | cargado por FrameworkService para comunicarse con los puntos de los plugins del producto. |

| Pasó 2: El usuario inicia sesión ( Los elementos del Run keys del registro se cargan) | |

| UpdaterUI / UdaterUI , TBMon | SHStat se carga (VSE8.0i solamente) |

| TBMon | Es el componente de captura de informe de errores para enviar a McAfee (VSE8.0i solamente). |

| SHStat | Es el icono VShield que muestran las estadísticas OAS (ventana de Windows) cuando se producen detecciones. |

| UpdaterUI / UdaterUI | Proporciona la interfaz de usuario para ver lo que CMA está haciendo en VSE 8.7i |

| Pasó 3: Otros componentes se cargan. (Cómo y cuando sea necesario) | |

| McScript / McScript_In_Use | Ejecuta secuencias de comandos para las operaciones de CMA. |

| SCAN32 On Demand Scanner | Se utiliza cuando la On Demand Scanner tiene una tarea programada para el lanzamiento de un análisis. |

| McConsole | Muestra la consola cuando On Demand Scanner es invocado por el usuario a través del entorno grafico de la consola. |

| ShCfg32 | Es el On-Access Scanner de propiedades de configuración de acceso. |

| ScnCfg32 | Es el On Demand Scan de propiedades de configuración de acceso. Esto también se utiliza cuando On Demand Scan es invocado por el usuario a través del entorno grafico. |

Un Saludo

Publicado por

Daniel Oprea

en

9:12

11

comentarios

Enviar por correo electrónicoEscribe un blogCompartir en XCompartir con FacebookCompartir en Pinterest

Etiquetas:

McAfee

Suscribirse a:

Comentarios (Atom)